インテルは昨日、「エリート・ハッカー」の協力を得て、同社のハードウェアとソフトウェアのセキュリティを向上させる「プロジェクト・サーキット・ブレーカー」を導入すると発表しました。

インテルは、インテルのソフトウェアおよびハードウェアのセキュリティ上の欠陥を発見するために、すべてのハッカーにProject Circuit Breakerに参加するよう呼びかけを行いました。

今回初めて、セキュリティ研究者や専門家が、インテルの製品やセキュリティ担当者とリアルタイムでハッキングを行い、最大4倍の懸賞金を受け取ることができるようになる予定です。

また、「キャプチャー・ザ・フラッグ」などのコンテストやその他の活動を通じて、研究者がベータ版ソフトウェアやハードウェアへのアクセスなど、他の特徴的な展望に挑戦できるよう支援します。

プロジェクト・サーキット・ブレーカーは、インテルの既存のオープンなバグ・バウンティ・プログラムを補完するもので、対象となるあらゆるブランドの製品および技術に関する独自の脆弱性の発見に対して研究者に報奨を与えるものです。

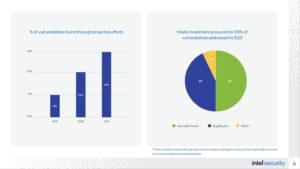

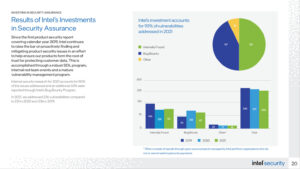

このプログラムは、インテルが脆弱性を特定、緩和、開示するのに役立ち、2021年には、外部から発見された113件の脆弱性のうち97件がインテルのバグバウンティプログラムを通じて報告されています。インテルの「セキュリティ・ファースト誓約」に示されるように、同社は製品の継続的な改善のために、脆弱性管理や攻撃的なセキュリティ研究に幅広く投資しています。

Project Circuit Breakerは、特徴的な新しいプラットフォームや技術に関するイベントを時間帯別に開催しています。

現在、20名のセキュリティ研究者が、Intel Core i7 Tiger Lakeプロセッサを検証しています。

現在、インテルで活躍している研究者*は以下の通りです。

- Hugo Magalhaes

- breaker

- allowetotima

- dreamercat

- mmg

- avivanoa

インテルが求める「エリートハッカー」のラインアップ。

- クリエイティブマインドセット

- 新しい攻撃ベクトルを特定するために、テスト仮説を構築し、テストし、反復する能力

- コンピュータシステム、アーキテクチャ、CPU.SOCチップセット、バイオ、ファームウェア、ドライバ、低レベルコーディングへの関心・経験

- 複雑な環境をリバースエンジニアリングする能力

- 脆弱性調査、エクスプロイト開発、責任ある開示の経験者

- 脆弱性発見/セキュアツール開発の実績、またはセキュリティに関する出版物の実績

※ 画像をクリックすると、別Window・タブで拡大します。

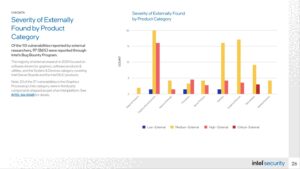

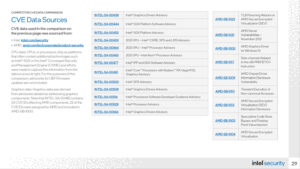

インテルは、同社のコンピューター・プロセッサーが昨年、16件のセキュリティ脆弱性が報告されたとコメントしており、これは、AMDのプロセッサーが直面した31件の欠陥のうち、発覚していない脆弱性よりも少ないものです。

しかし、グラフィックスに関する齟齬の数と2021年の欠陥の全体では、インテルがリードしている。

インテルのグラフィックスカードの脆弱性のほぼ半分は、同社のチップ設計に使用されているAMDのグラフィックス・コンポーネントに起因するものです。

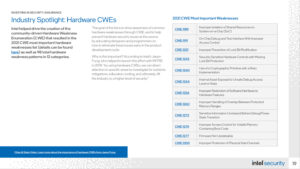

根本的な欠陥の情報は、インテルの新しい2021年製品セキュリティレポートに由来し、脆弱性の数と共通脆弱性・暴露レポートがどのように構成されているかを示す統計を提供し、インテルの最新のバグバウンティプログラムに関する情報を提供します。

※ 画像をクリックすると、別Window・タブで拡大します。

インテルは、2021年に同社のプロセッサーに16件のセキュリティ上の欠陥が発生し、そのうち6件は以前のバグバウンティプログラムで研究者が検出したと主張している。

残りの4つの脆弱性は、インテル内部から発見されたものです。

インテルはグラフィックスの不一致に関する15ものバグを内部で突き止めましたが、残りの36は外部の者がプログラムを通じて発見したものです。

インテルは、主に統合グラフィックスをインテルのプロセッサーに組み込んでいます。インテルのグラフィックス・ユニットは、同社のコンピュータ・プロセッサに組み込まれているため、これらの数字を完全に一致させることは困難です。唯一の例外は、同社のXe DG1である。

さらにインテルは、AMD Radeon RX Vega Mグラフィックスを搭載した同社のIntel Core Processorsに対するCVE INTEL-SA-00481で、AMDのデバイスに対する23件の脆弱性が明らかになったと説明する。

この情報は、Dell XPS 15 2-in-1や「Hades Canyon」NUCなどのノートPCに登場するAMDのRadeonグラフィックスを搭載した第8世代Intel Coreプロセッサーと比較して、Intel Kaby Lake-Gプロセッサーに関係するものだそうです。

インテルのチップに降りかかる問題でも、AMDのセクションは、最も重要な量のセキュリティ脆弱性を示しました。

Intelは、2021年5月から12月までのAMDのデータについて、もっぱら外部調査にあたった。

Intelの調査では、昨年のAMDの内部調査に起因するCVEは発見されなかったとしている。

グラフィックプロセッシングユニットは昨年、IntelのCVE数が最も多く、イーサネットとソフトウェアの脆弱性は34件と平行線を辿っている。

Intelは、内部セキュリティ調査で50%の脆弱性を発見し、外部のバグバウンティプログラムで43%の問題を検出したと公表している。

残りの7%は、Project Circuit Breakerに含めることができないオープンソースのタスクやアソシエーションからのものです。

Intelの新しいバグバウンティプログラムの詳細については、ProjectCircuitBreaker.comの公式ウェブサイトをご覧ください。

出典 インテルによるProject Circuit Breaker、Tom's Hardware

*なお、本プログラムに参加される方の中には、匿名を希望される方もいらっしゃいます。

解説:

タイトルを見ると、IntelがAMD製品の欠点を探すためにハッカーを集めているように見えますが、実際はそうではありません。

Intelには自社の製品のセキュリティ上の問題を探すために賞金プログラムあるのですが、その中で発見された脆弱性に関するもののようです。

IntelはAMD製品のほうが欠陥が多いとしていますが、主張の仕方がよろしくないと思います。

この言い方では、私のような心の汚れた大人はIntelが悪あがきをしている、とか、AMDはIntelの脆弱性を使ってマーケティングをしなかったのにIntelが紳士協定を破った、見苦しいぞなどと言い出しかねません。

実際にはお金を投じて自社製品の問題点を探しているのですから、非常に素晴らしい試みであるとすらいえます。

しかし、せっかく良いことをしてもこの言い方だと、AMD製品の欠点を探しているように見えてしまいます。

この話はIntelがお金を投じて自社の製品のバグを探す過程での話です。

決してAMD製品の欠陥を探してマーケティングに利用するためにやっていることではありません。

Intelはマーケットシェアの大半を握っていますので、こうした活動はその社会的責任を果たす素晴らしい取り組みだと思います。

「数字上では当社製品の方が欠陥が多いことになっているが、AMDが、自社の製品の欠陥を探す取り組みを行えば、当社製品より多くの問題に直面するだろう」くらいにしておけばよかったのではないかと思います。

こういう発言は非常に微妙な問題をはらんでいますので、発言には気を付けないと私のように心根のひん曲がった大人があちこちで目を光らせいるかもしれません。(苦笑。